Security scanner - Bộ quét bảo mật thiết kế web

Quét kiểm tra bảo mật được biết đến là giải pháp an toàn cho bất kì dự án web nào có liên kết yếu nhất trong cấu trúc an ninh. Một ứng dụng web bản thân nó là khá an toàn, nhưng môi trường mà nó chạy gần như hoàn toàn không được bảo vệ là chuyện thường xuyên xảy ra.

Trong phiên bản 12.5.0 của mô-đun bảo vệ chủ động, có một chức năng mới hoạt động theo dõi các lỗ hổng bảo mật trong các trang web riêng của mình và trong các môi trường mà nó nằm bên trong – đó là Quét an ninh.

Bộ quét được giới thiệu có thể :

• Thực hiện quét nội bộ về môi trường của dự án. Ví dụ: truy cập bảo mật phiên giao dịch các tập tin.

• Kiểm tra các chức năng thiết lập trang web, chẳng hạn như việc WAF được kích hoạt, cho dù cơ sở dữ liệu có mật khẩu, vv

• Thực hiện tìm kiếm các lỗ hổng bảo mật tiềm ẩn trong mã của dự án sử dụng cho việc kiểm tra lỗi . Lưu ý: để cung cấp cơ hội cho các bộ quét tìm kiếm các lỗ hổng bảo mật sử dụng cho việc kiểm tra lỗi, hệ thống phải có phần mở rộng PHP thetokenizer.

• Tiến hành quét bên ngoài.

Mỗi điểm ở đây là một tập hợp hoàn chỉnh các bài kiểm tra và phân tích với một mục tiêu chính là để cung cấp một bức tranh hoàn chỉnh về cách tốt nhất cho việc cải thiện an ninh tổng thể dự án của bạn.

Chúng ta hãy xem xét kỹ hơn các bộ quét an ninh. Nó có thể được tìm thấy trong Control Panel qua:

Máy tính để bàn => Cài đặt => Chủ động bảo vệ => máy quét an ninh, hoặc bằng cách nhấn "Run" trong các tiện ích bảo mật trên máy tính để bàn của trung tâm điều khiển:

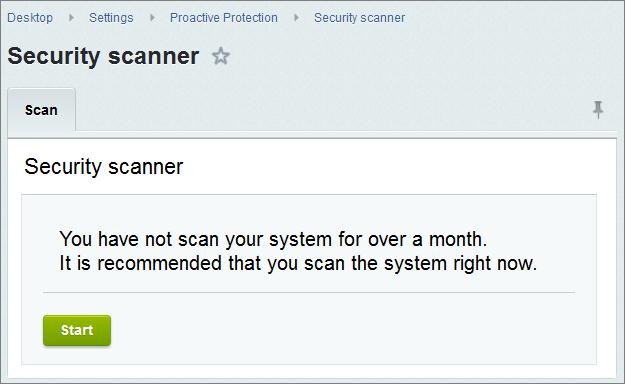

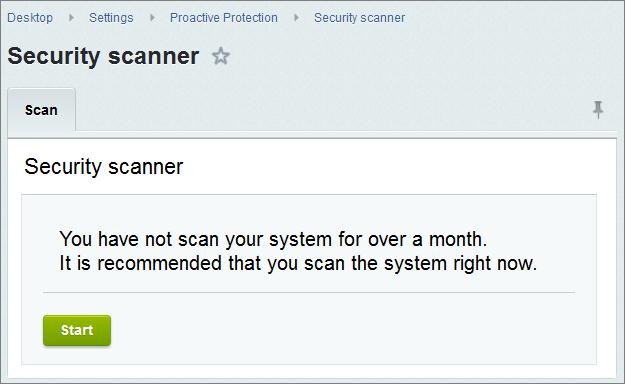

Khi bạn mở bộ quét, nó cung cấp để chạy một trình quét ngay lập tức:

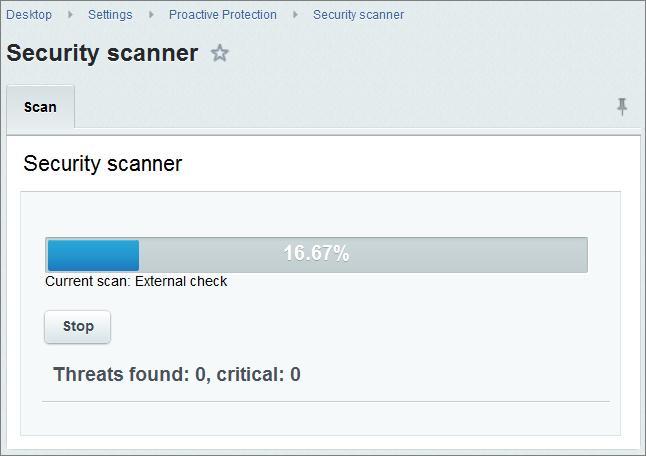

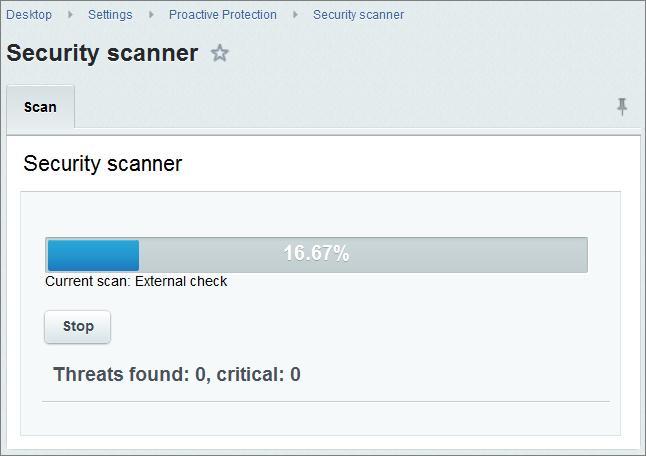

Click Start và đợi cho đến khi hệ thống hoàn thành việc tìm kiếm các mối đe dọa an ninh và gửi tới các thông báo để giảm hoặc loại bỏ chúng.

Từ những kết quả trên , tổng cộng có 12 vấn đề đã được tìm thấy, trong số có 7 vấn đề là quan trọng. Hãy nhìn vào mỗi điểm trong ảnh chụp màn hình:

1 . Quét bên ngoài khai báo rằng dự án có thể tấn công vào Mercurial, được đặt vào cùng một trang web (ví dụ như http://example.com/.hg/ ). Điều này cho phép hacker có thể có được toàn bộ mã nguồn của dự án. Vì vậy ở cấp máy chủ web nên chặn truy cập vào thư mục này, và việc này là tốt hơn cả để sử dụng một phương tiện thích hợp tiến hành tải dữ liệu lên các trang web đang hoạt động.

2 . Kiểm tra lỗi đã phát hiện ra một lỗi SQL injection tiềm ẩn trong tập tin / bx .php , như biến # id được khởi tạo với dữ liệu từ một truy vấn người dùng ( $ _GET [ 'id'] ), đã thực hiện một truy vấn SQL mà không cần bất kỳ việc lọc hoặc mã hóa .

3 . Quét bên trong các tập tin được tìm thấy với quyền truy cập khác (ví dụ , -rw- rw-rw- ) .

4 . Các phiên giao dịch file PHP được lưu trong các tập tin và thư mục có thể truy cập tất cả (ví dụ drxrwxrwx ) . Điều này đặc biệt quan trọng trong trường hợp chia sẻ lưu trữ , vì bất kỳ người 'hàng xóm' có thể được truy cập để quản trị .

Tôi chắc chắn một điều rằng việc phát hiện ra các vấn đề với nhu cầu sửa chữa chúng là rất quan trọng, nếu ai không đồng ý thì tôi khuyên nên sử dụng cách này để loại bỏ các mối đe dọa được phát hiện.

Cuối cùng nên lưu ý rằng bạn nên chạy bộ quét ít nhất mỗi tháng một lần, và việc cung cấp thông tin của quản trị viên sẽ được gửi thông báo nhắc nhở hàng tháng. Đề nghị này căn cứ trên một thực tế là một nhà cung cấp hosting có thể thay đổi máy chủ hoặc cấu hình của môi trường. Các mối đe dọa bảo mật có thể khiến bạn mất tiền và uy tín, chính vì vậy việc kiểm tra thường xuyên là điều bắt buộc.

Trong phiên bản 12.5.0 của mô-đun bảo vệ chủ động, có một chức năng mới hoạt động theo dõi các lỗ hổng bảo mật trong các trang web riêng của mình và trong các môi trường mà nó nằm bên trong – đó là Quét an ninh.

Bộ quét được giới thiệu có thể :

• Thực hiện quét nội bộ về môi trường của dự án. Ví dụ: truy cập bảo mật phiên giao dịch các tập tin.

• Kiểm tra các chức năng thiết lập trang web, chẳng hạn như việc WAF được kích hoạt, cho dù cơ sở dữ liệu có mật khẩu, vv

• Thực hiện tìm kiếm các lỗ hổng bảo mật tiềm ẩn trong mã của dự án sử dụng cho việc kiểm tra lỗi . Lưu ý: để cung cấp cơ hội cho các bộ quét tìm kiếm các lỗ hổng bảo mật sử dụng cho việc kiểm tra lỗi, hệ thống phải có phần mở rộng PHP thetokenizer.

• Tiến hành quét bên ngoài.

Mỗi điểm ở đây là một tập hợp hoàn chỉnh các bài kiểm tra và phân tích với một mục tiêu chính là để cung cấp một bức tranh hoàn chỉnh về cách tốt nhất cho việc cải thiện an ninh tổng thể dự án của bạn.

Chúng ta hãy xem xét kỹ hơn các bộ quét an ninh. Nó có thể được tìm thấy trong Control Panel qua:

Máy tính để bàn => Cài đặt => Chủ động bảo vệ => máy quét an ninh, hoặc bằng cách nhấn "Run" trong các tiện ích bảo mật trên máy tính để bàn của trung tâm điều khiển:

Khi bạn mở bộ quét, nó cung cấp để chạy một trình quét ngay lập tức:

Click Start và đợi cho đến khi hệ thống hoàn thành việc tìm kiếm các mối đe dọa an ninh và gửi tới các thông báo để giảm hoặc loại bỏ chúng.

Từ những kết quả trên , tổng cộng có 12 vấn đề đã được tìm thấy, trong số có 7 vấn đề là quan trọng. Hãy nhìn vào mỗi điểm trong ảnh chụp màn hình:

1 . Quét bên ngoài khai báo rằng dự án có thể tấn công vào Mercurial, được đặt vào cùng một trang web (ví dụ như http://example.com/.hg/ ). Điều này cho phép hacker có thể có được toàn bộ mã nguồn của dự án. Vì vậy ở cấp máy chủ web nên chặn truy cập vào thư mục này, và việc này là tốt hơn cả để sử dụng một phương tiện thích hợp tiến hành tải dữ liệu lên các trang web đang hoạt động.

2 . Kiểm tra lỗi đã phát hiện ra một lỗi SQL injection tiềm ẩn trong tập tin / bx .php , như biến # id được khởi tạo với dữ liệu từ một truy vấn người dùng ( $ _GET [ 'id'] ), đã thực hiện một truy vấn SQL mà không cần bất kỳ việc lọc hoặc mã hóa .

3 . Quét bên trong các tập tin được tìm thấy với quyền truy cập khác (ví dụ , -rw- rw-rw- ) .

4 . Các phiên giao dịch file PHP được lưu trong các tập tin và thư mục có thể truy cập tất cả (ví dụ drxrwxrwx ) . Điều này đặc biệt quan trọng trong trường hợp chia sẻ lưu trữ , vì bất kỳ người 'hàng xóm' có thể được truy cập để quản trị .

Tôi chắc chắn một điều rằng việc phát hiện ra các vấn đề với nhu cầu sửa chữa chúng là rất quan trọng, nếu ai không đồng ý thì tôi khuyên nên sử dụng cách này để loại bỏ các mối đe dọa được phát hiện.

Cuối cùng nên lưu ý rằng bạn nên chạy bộ quét ít nhất mỗi tháng một lần, và việc cung cấp thông tin của quản trị viên sẽ được gửi thông báo nhắc nhở hàng tháng. Đề nghị này căn cứ trên một thực tế là một nhà cung cấp hosting có thể thay đổi máy chủ hoặc cấu hình của môi trường. Các mối đe dọa bảo mật có thể khiến bạn mất tiền và uy tín, chính vì vậy việc kiểm tra thường xuyên là điều bắt buộc.

Biên dịch Baotn@vivicorp.com/Từ Bitrixsoft.com

Like Bản tin V&V

TIÊU ĐIỂM

Hệ thống CRM đột phá trong ngành Y tế

Đơn vị làm sách Việt đang chuyển đổi số như thế nào?

Hệ thống quản lý công việc cho các tập đoàn hàng đầu

V&V phối hợp cùng NXB Thông tin và Truyền thông triển khai khoá đào tạo thực hành kênh tiếp thị trực tuyến

Lịch nghỉ tết âm lịch 2023

Chúc mừng năm mới 2023

Mô hình cafe ứng dụng công nghệ kết nối The Wiselands Coffee ra đời bởi Tổng công ty V&V

Tổng công ty V&V đồng hành cùng Hội sách trực tuyến quốc gia 2022

Dự đoán 08 xu hướng công nghệ và quản lý nổi bật năm 2022

Hội thảo công nghệ V&V Tầm nhìn công nghệ và định vị chiến lược 2022-2025

Không khí làm việc tại V&V những ngày tháng 11 kỷ niệm sinh nhật công ty

HOT JOB tuyển dụng chuyên viên marketing làm việc tại Hà Nội

TIN MỚI

Hệ thống CRM đột phá trong ngành Y tế

Đơn vị làm sách Việt đang chuyển đổi số như thế nào?

Hệ thống quản lý công việc cho các tập đoàn hàng đầu

5 quán cafe đẹp ở Sài Gòn cho các tín đồ của công việc

V&V phối hợp cùng NXB Thông tin và Truyền thông triển khai khoá đào tạo thực hành kênh tiếp thị trực tuyến

Lịch nghỉ tết âm lịch 2023

Chúc mừng năm mới 2023

Mô hình cafe ứng dụng công nghệ kết nối The Wiselands Coffee ra đời bởi Tổng công ty V&V

Tổng công ty V&V đồng hành cùng Hội sách trực tuyến quốc gia 2022

Thông báo Nghỉ Tết Nguyên Đán 2022

Dự đoán 08 xu hướng công nghệ và quản lý nổi bật năm 2022

Hội thảo công nghệ V&V Tầm nhìn công nghệ và định vị chiến lược 2022-2025

CHỨNG CHỈ, CHỨNG NHẬN

" Với hơn 14 năm kinh nghiệm nghiên cứu và ứng dụng công nghệ web,

V&V đã trở thành đối tác tin cậy của cộng đồng khách hàng trong và ngoài nước. "

CHÍNH SÁCH

1

Cam kết bảo mậtVới phương châm "Tất cả vì quyền lợi và sự phát triển của khách hàng", vấn đề bảo mật và gìn giữ thông tin Khách hàng luôn được ViViCorp đề cao và tuân thủ tuyệt đối trong quá trình hợp tác giữa hai bên.

2

Chương trình khuyến mãiChính sách bảo hành, bảo trì được áp dụng vĩnh viễn cho tất cả các sản phẩm do ViViCorp cung cấp trong thời gian khách hàng sử dụng.

3

Chính sách bảo hành bảo trìNhằm góp phần hỗ trợ khách hàng dễ dàng tiếp cận với những sản phẩm, dịch vụ web chất lượng, công ty thiết kế web V&V có những chính sách khuyến mãi hấp dẫn dành cho khách hàng trong những dịp đặc biệt cũng như chiến dịch khuyến mãi của công ty.

4

Chính sách hậu mãiCông ty thiết kế web V&V rất trân trọng cảm ơn Quý khách hàng đã tin tưởng và lựa chọn các sản phẩm, dịch vụ web của công ty.

5

Quy trình triển khaiĐể mang đến hiệu quả cho dự án thiết kế web khách hàng, công ty thiết kế web V&V triển khai dự án web dựa trên quy trình triển khai chuyên nghiệp, thống nhất để đảm bảo độ tin cậy và chất lượng trên từng sản phẩm.

6

Hỏi đáp về WebCung cấp các thông tin và câu hỏi cần thiết trong quá trình tìm hiểu và lựa chọn dịch vụ của Quý khách được chính xác và hiệu quả nhất

KHÁCH HÀNG VIVICORP